Podczas wspinaczki wąż indywidualnie kontroluje każdą łuskę

5 marca 2012, 13:28Węże potrafią kontrolować każdą ze swych łusek z osobna, dzięki czemu mogą się chwytać szorstkich powierzchni i wspinać.

Spór o profilaktyczne badania mammograficzne

22 listopada 2012, 18:40W New England Journal of Medicine ukazał się artykuł, którego autorzy twierdzą, że rutynowe używanie mammografów do badania zdrowych osób, powoduje, iż olbrzymia liczba kobiet jest niepotrzebnie leczona w związku z guzami, które nigdy nie dałyby objawów.

Myślą za dwóch, mówią za jednego

11 września 2013, 11:47U osób dwujęzycznych oba opanowane języki są cały czas aktywne. Nie ma przy tym znaczenia, czy w danym momencie ktoś świadomie chce się posłużyć i jednym, i drugim, czy nie oraz ile czasu upłynęło od ostatniego posłużenia się "poprzednim" językiem - kilka sekund czy parę dni.

Antykoncepcja na 16 lat

8 lipca 2014, 08:49Firma MicroCHIPS z Massachusetts opracowała niewielkie wszczepiane urządzenie, które pozwala na aplikowanie levonorgestrelu (hormonu steroidowego) przez 16 lat.

Miliony ruterów narażone na atak

22 grudnia 2014, 12:27Ponad 12 milionów ruterów firm Linksys, D-Link, Edimax, Huawei, TP-Link, ZTE i ZyxEL jest narażonych na atak hakerski. Winny jest błąd w oprogramowaniu RomPager.

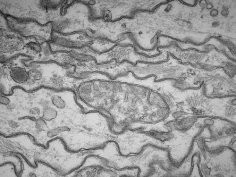

Niespodziewane odkrycie: kwas tłuszczowy poprawia działanie mitochondriów

29 lipca 2015, 06:13Kwas stearynowy zwiększa wydajność mitochondriów.

Poważna dziura w Javie

25 marca 2016, 10:02Użytkownicy Javy powinni jak najszybciej zainstalować opublikowaną właśnie łatę. W oprogramowaniu znaleziono dziurę, która pozwala na zdalne przejęcie pełnej kontroli nad komputerem ofiary.

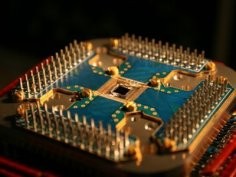

Komputer kwantowy wyżej na liście priorytetów Microsoftu

22 listopada 2016, 12:57Microsoft coraz bardziej intensywnie pracuje nad kwantowym komputerem. Koncern bada koncepcje takiej maszyny od ponad dekady. Teraz jego władze uznały, że nadszedł czas na przekucie teorii w praktykę i stworzenie odpowiedniego sprzętu i oprogramowania

Triton zaatakował na Bliskim Wschodzie

15 grudnia 2017, 14:02Cyberprzestępcy wykorzystali oprogramowanie Triton do ataku na instalacje przemysłowe na Bliskim Wschodzie. Jak donosi należąca do FirstEye firma Mandiant, podczas ataku zmanipulowano systemami służącymi do awaryjnego wyłączania krytycznej infrastruktury

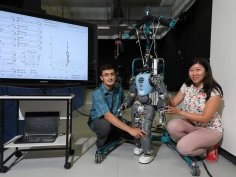

Awatar do modelowania metabolicznych kosztów różnych rodzajów chodu

24 sierpnia 2018, 09:49Na Politechnice Federalnej w Lozannie powstało oprogramowanie, które wykorzystuje awatar, by przewidzieć, ile energii ludzie zużywają w zależności od sposobu chodzenia.